Seguridad de red

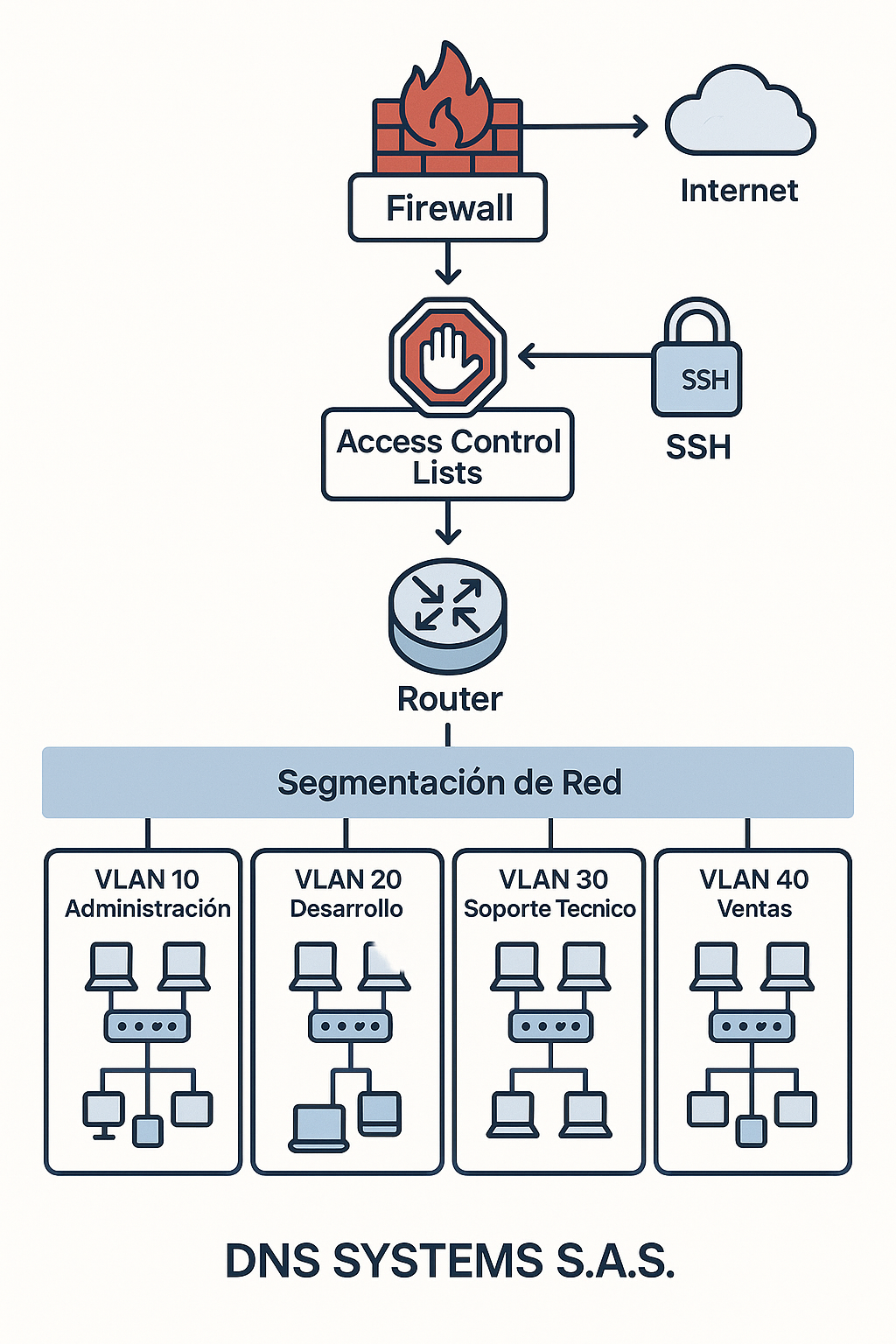

Mapa de seguridad

Politicas aplicdas

Control de Acceso y Autenticación

- Acceso a dispositivos de red (router, switches) únicamente por usuarios autorizados.

- Autenticación mediante SSH para administración remota.

- Contraseñas robustas, cambiadas periódicamente.

- Control de acceso basado en roles (RBAC).

Listas de Control de Acceso (ACLs)

- Las ACLs bloquean el tráfico innecesario o potencialmente riesgoso entre VLANs

- Solo se permite el tráfico esencial como HTTPS, DNS, ICMP (ping), etc.

- Tráfico sospechoso es rechazado directamente en el router/firewall

Registro y Monitoreo

- Registro de eventos y acceso a los dispositivos mediante Syslog.

- Monitoreo de red planteado con herramientas tipo SNMPv3 (si se amplia e sistema

- Revisiones semanales de logs para detectar comportamientos anómalos

Segmentación de red por VLAN

- Cada area está aislada en su propia VLAN.

- Se evita el acceso directo de VLANs críticas mediante reglas de enrutamiento y ACLs.

- Solo servicios específicos pueden comunicarse entre áreas (por ejemplo. impresoras o servidores compartidos).

Seguridad Física y Port Security

- Port security activo en switches para emitir solo 1 dispositivo por puerto.

- Los puertos no utlizados están desactivados o en shutdown.

- El acceso físico a switches y routers está restringido a personal técnico

Higiene y Buenas practicas

- Todos los dispositivos tienen nombres unicos y claros (naving convention)

- El direccionamiento IP sigue usquema lógico y ordenado

- Solo servicios específicos pueden comunicarse entre áreas (por ejemplo. impresoras o servidores compartidos).